Kontinuierliche Behebung von Sicherheitslücken

Schwachstellenmanagement

ISO 27001 Schwachstellenmanagement

Mit der Revision von 2022 wurde die Rolle des Schwachstellenmanagements im Rahmen der ISO 27001 nochmals geschärft. In Anhang A.12.6 (neu: A.8.8) heißt es explizit, dass Organisationen über Verfahren verfügen müssen, um Informationen zu technischen Schwachstellen zeitnah zu beschaffen, ihre Relevanz für das Unternehmen zu bewerten und geeignete Maßnahmen zur Behandlung einzuleiten.

Im Klartext: Unternehmen müssen belegen können, wie sie Schwachstellen erfassen, priorisieren, behandeln und dokumentieren – und zwar als fortlaufenden, strukturierten Prozess. Einzelmaßnahmen wie ein gelegentlicher Pentest oder manuelles Monitoring reichen nicht mehr aus.

Ein professionelles Schwachstellenmanagement endet nicht mit der Erstbehebung. Die ISO 27001 verlangt eine kontinuierliche Überwachung und Neubewertung erkannter Risiken. In der Praxis bedeutet das: Nach jedem Patch oder Konfigurations-Change muss überprüft werden, ob die Maßnahme wirksam war – und ob sich dadurch neue Schwachstellen ergeben haben.

Diese Rückkopplungsschleife ist nicht nur technisch notwendig, sondern wird in Audits zunehmend als Qualitätsmerkmal bewertet. Organisationen, die hier strukturiert vorgehen, stärken nicht nur ihre Sicherheitslage, sondern dokumentieren auch ihre Reife im Umgang mit regulatorischen Anforderungen.

Was leistet die Schwachstellenmanagement-Beratung der SECURAM Consulting?

Schwachstellenmanagement Beratung ist ein strategischer Ansatz, der Unternehmen dabei unterstützt, ihre IT-Infrastrukturen und Anwendungen systematisch auf potenzielle Sicherheitslücken zu untersuchen und zu schützen. Diese Dienstleistung umfasst weit mehr als die bloße Installation oder Konfiguration eines Scanners. Vielmehr steht ein ganzheitliches Konzept im Mittelpunkt, das den gesamten Zyklus von der Erkennung über die Bewertung bis hin zur nachhaltigen Behebung und Neubewertung von Schwachstellen abdeckt.

Analyse

Eine professionelle Beratung beginnt üblicherweise mit einer Analyse der vorhandenen IT-Landschaft und einer Bestandsaufnahme bestehender Prozesse. Dabei werden organisatorische, technische und juristische Aspekte gleichermaßen berücksichtigt. Ziel ist es, die individuelle Risikosituation zu erfassen und jene Komponenten zu identifizieren, die besonders kritisch für das Unternehmen sind. Hierzu zählen nicht nur Server oder Netzwerkkomponenten, sondern auch cloudbasierte Dienste, mobile Endgeräte und weitere Schnittstellen zu Drittanbietern. Auf diese Weise entsteht ein umfassendes Lagebild, das den Grundstein für passgenaue Handlungsempfehlungen legt.

Auswahl von Tools

Sobald das Fundament gelegt ist, unterstützen Beraterinnen und Berater bei der Auswahl und Implementierung geeigneter Scan- und Monitoring-Tools. Dabei geht es nicht allein um die Anschaffung technischer Lösungen, sondern auch um die Integration in vorhandene Prozesse. Wie in einem Bauwerk, bei dem Statiker und Architekten Hand in Hand arbeiten, erfordert auch das Schwachstellenmanagement eine reibungslose Zusammenarbeit verschiedener Disziplinen. Nur wenn IT-Betrieb, Security-Verantwortliche und gegebenenfalls externe Dienstleister zielgerichtet agieren, lässt sich ein konsistentes Sicherheitsniveau erreichen.

Technische Implementierung von Tools

Im Anschluss an die technische Einrichtung folgt die fortlaufende Bewertung der entdeckten Sicherheitslücken. Schwachstellenmanagement Beratung sorgt hier für eine fundierte Priorisierung, damit Unternehmen sich zuerst den kritischen Lücken widmen können. Relevante Faktoren sind die potenziellen Auswirkungen auf Geschäftsprozesse, die Wahrscheinlichkeit eines Angriffs sowie bestehende Compliance-Vorgaben. So wird verhindert, dass Ressourcen auf die falschen Baustellen gelenkt werden.

Schulungen

Ein zentrales Merkmal einer hochwertigen Beratung ist darüber hinaus die Unterstützung bei der Umsetzung geeigneter Gegenmaßnahmen. Dazu gehört das Aufsetzen und Verfeinern von Prozessen, die auf Patch-Management, Konfigurationsanpassungen oder die Segmentierung sensibler Netzbereiche abzielen. Oftmals werden dazu Schulungen und Workshops angeboten, damit das verantwortliche Personal die empfohlenen Maßnahmen kompetent umsetzen kann. Dieser Wissenstransfer stärkt die Selbstständigkeit des Unternehmens im Hinblick auf das zukünftige Schwachstellenmanagement.

Überprüfung & Auswertung

Nach erfolgreicher Implementierung neuer Maßnahmen wird regelmäßig überprüft, ob die getroffenen Vorkehrungen den gewünschten Effekt erzielen. Beraterinnen und Berater begleiten diesen Zyklus fortlaufend und liefern aussagekräftige Berichte, die sowohl technische Details als auch Management-Summarys umfassen. Auf diese Weise behalten Führungskräfte den Überblick, während IT-Fachleute konkrete Handlungsanweisungen erhalten. Diese transparente Darstellung aller Schritte ist ein wesentlicher Erfolgsfaktor, da sie das Vertrauen in den Prozess stärkt und zugleich die Grundlage für eine fundierte Weiterentwicklung schafft.

Insgesamt bietet Schwachstellenmanagement Beratung einen Mehrwert, der über rein technische Absicherungen hinausgeht. Durch die Kombination von Risikobewertung, Prozessoptimierung und gezielter Schulung lässt sich ein Sicherheitsniveau etablieren, das den wachsenden Herausforderungen des digitalen Zeitalters gewachsen ist. Unternehmen, die auf diese ganzheitliche Dienstleistung setzen, minimieren nicht nur ihre Anfälligkeit für Cyberangriffe, sondern erhöhen auch ihre Compliance-Standards und das Vertrauen ihrer Kunden.

Kontakt

Colonnaden 5

20354 Hamburg

040 2984553-0

sales@securam-consulting.com

Wofür steht die SECURAM Consulting?

Konstruktive & vertrauensvolle Zusammenarbeit

Verantwortung übernehmen & Sicherheit leben

Sicherheitsziele systematisch definieren, umsetzen & im Alltag leben

Was ist Schwachstellenmanagement?

Inhalt:

In einer Zeit, in der sich Cyberbedrohungen täglich verändern, entscheidet proaktives Handeln über die Sicherheit Ihres Unternehmens. Schwachstellenmanagement oder Vulnerability Management, ist dabei weit mehr als ein technischer Vorgang. Es ist ein kontinuierlicher, strategischer Prozess, der Angriffsflächen minimiert, Risiken beherrschbar macht und Ihre IT-Sicherheit nachhaltig stärkt.

Der erste Schritt im Schwachstellenmanagement ist die Erkennung von Sicherheitslücken in Ihrer IT-Infrastruktur. Automatisierte Vulnerability Scans prüfen Ihre Systeme regelmäßig auf Schwachstellen, unterstützt durch manuelle Analysen und Penetrationstests. Mit Hilfe Threat-Intelligence-Datenbanken werden sowohl bekannte als auch neu auftretende Schwachstellen zuverlässig identifiziert, bevor Angreifer sie ausnutzen können.

Nicht jede Schwachstelle ist gleich kritisch. Daher folgt auf die Erkennung die Bewertung und Priorisierung nach dem Common Vulnerability Scoring System (CVSS), einem international anerkannten Standard im Vulnerability Management.

Diese objektive Einstufung zeigt, welche Lücken sofortiges Handeln erfordern und welche Risiken im akzeptablen Rahmen liegen. Dabei spielt der individuelle Risikokontext Ihres Unternehmens eine entscheidende Rolle:

Eine Schwachstelle in einem internen System hat eine andere Priorität als dieselbe Lücke in einer produktiven Umgebung mit Kundendaten.

Die Behebungsphase ist das Herzstück des Schwachstellenmanagements.

Hier werden erkannte Schwachstellen analysiert, priorisiert und nachhaltig beseitigt – etwa durch Software-Patches, Konfigurationsanpassungen oder Architekturverbesserungen.

Ein gutes Vulnerability Management verbindet operative Effizienz mit strategischem Denken: Ziel ist nicht nur, Schwachstellen zu schließen, sondern Ihre IT-Architektur resilient und zukunftssicher zu gestalten. Durch kontinuierliches Monitoring, Reporting und Kennzahlenanalyse bleibt Ihre Sicherheitslage transparent und steuerbar.

Wichtige Kennzahlen sind unter anderem:

-

Mean Time To Detect (MTTD) – durchschnittliche Zeit bis zur Erkennung

-

Mean Time To Respond (MTTR) – durchschnittliche Zeit bis zur Reaktion

Diese Metriken schaffen Transparenz über Ihre Sicherheitsleistung, zeigen Verbesserungspotenziale auf und unterstützen Sie bei Audit- und Compliance-Anforderungen, etwa gemäß BSI-Grundschutz oder ISO 27001.

Was wird beim Schwachstellenmanagement übersehen?

Ein professionelles Schwachstellenmanagement reicht weit über die reine technische Absicherung hinausgeht. Es integriert strategische, juristische und organisatorische Elemente, um ein umfassendes Sicherheitskonzept zu realisieren. Dies ermöglicht es Unternehmen, nicht nur auf aktuelle Bedrohungen adäquat zu reagieren, sondern auch langfristig ein robustes Sicherheitsniveau zu etablieren. Die Investition in ein derartiges System zahlt sich nicht zuletzt durch eine nachhaltige Risikominderung und die Vermeidung potenzieller Folgeschäden aus.

Die Rückkopplungsschleife im Schwachstellenmanagement

Ein essenzieller Bestandteil des Schwachstellenmanagements ist die kontinuierliche Neubewertung. Nachdem Maßnahmen zur Behebung einer Schwachstelle ergriffen wurden, erfolgt eine erneute Überprüfung der betroffenen Systeme, um sicherzustellen, dass die gewählten Maßnahmen auch tatsächlich den gewünschten Effekt erzielt haben. Diese Rückkopplungsschleife bildet die Grundlage für eine kontinuierliche Verbesserung der Sicherheitsprozesse und ermöglicht es, frühzeitig auf sich verändernde Bedrohungsszenarien zu reagieren.

Wie funktioniert ein Schwachstellenscanner?

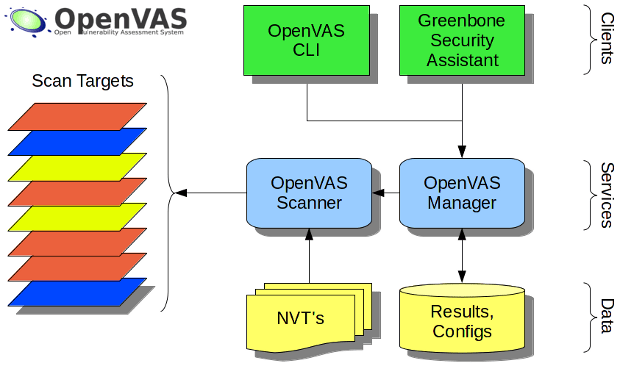

OpenVAS besteht im Wesentlichen aus zwei zentralen Komponenten: dem OpenVAS Scanner, der anhand von NVTs (Network Vulnerability Tests) die Zielsysteme untersucht, und dem OpenVAS Manager, der die Ergebnisse speichert und verwaltet. Anwender greifen über Clients wie die Greenbone Security Assistant-Weboberfläche oder die CLI auf den Manager zu, um Scans zu konfigurieren, durchzuführen und die Berichte einzusehen. Der Scanner prüft die definierten Ziele kontinuierlich auf bekannte Schwachstellen und übermittelt die Ergebnisse an den Manager, der sie samt Konfigurationen und Historie in einer Datenbank ablegt. Dieses Zusammenspiel ermöglicht eine effiziente Identifizierung, Bewertung und Verwaltung von Sicherheitslücken in Netzwerken.

Ein professionelles Schwachstellenmanagement endet nicht mit der Erstbehebung. Die ISO 27001 verlangt eine kontinuierliche Überwachung und Neubewertung erkannter Risiken. In der Praxis bedeutet das: Nach jedem Patch oder Konfigurations-Change muss überprüft werden, ob die Maßnahme wirksam war – und ob sich dadurch neue Schwachstellen ergeben haben.

Diese Rückkopplungsschleife ist nicht nur technisch notwendig, sondern wird in Audits zunehmend als Qualitätsmerkmal bewertet. Organisationen, die hier strukturiert vorgehen, stärken nicht nur ihre Sicherheitslage, sondern dokumentieren auch ihre Reife im Umgang mit regulatorischen Anforderungen.

Common Vulnerability Scoring System

Nach der Erkennung folgt die Bewertung und Priorisierung der gefundenen Schwachstellen.

Dabei kommen standardisierte Verfahren wie das Common Vulnerability Scoring System (CVSS) zum Einsatz. Dieses System bewertet objektiv, wie kritisch eine Schwachstelle ist – und hilft so, die wichtigsten Risiken zuerst anzugehen.

Entscheidend ist dabei immer der individuelle Risikokontext Ihres Unternehmens.

Eine Sicherheitslücke in einem internen Verwaltungssystem kann eine ganz andere Bedeutung haben als dieselbe Schwachstelle in einer Umgebung, in der Kundendaten oder sensible Informationen verarbeitet werden.

So fließt Fachwissen mit gesundem Risikobewusstsein zusammen – für gezielte, wirkungsvolle Sicherheitsmaßnahmen.

Ein essenzieller Bestandteil des Schwachstellenmanagements ist die kontinuierliche Neubewertung. Nachdem Maßnahmen zur Behebung einer Schwachstelle ergriffen wurden, erfolgt eine erneute Überprüfung der betroffenen Systeme, um sicherzustellen, dass die gewählten Maßnahmen auch tatsächlich den gewünschten Effekt erzielt haben. Diese Rückkopplungsschleife bildet die Grundlage für eine kontinuierliche Verbesserung der Sicherheitsprozesse und ermöglicht es, frühzeitig auf sich verändernde Bedrohungsszenarien zu reagieren.

Abschließend lässt sich festhalten, dass ein integriertes und kontinuierlich betriebenes Schwachstellenmanagement essenziell für die nachhaltige Sicherung unternehmenskritischer IT-Systeme ist. Unser Dienstleistungsangebot richtet sich an Unternehmen, die den Wert einer proaktiven Sicherheitsstrategie erkennen und langfristig in den Schutz ihrer IT-Infrastruktur investieren möchten. Wir unterstützen Sie dabei, die komplexen Anforderungen moderner IT-Sicherheit mit juristischer Präzision und technischer Expertise zu erfüllen.

Häufige Fragen zum Schwachstellenmanagement (FAQ)

Was versteht man unter Schwachstellenmanagement?

Schwachstellenmanagement ist der strukturierte Prozess zur Erkennung, Bewertung und Behebung von Sicherheitslücken in IT-Systemen. Ziel ist es, Angriffsflächen zu minimieren und bekannte Schwachstellen so schnell wie möglich zu schließen – bevor sie von Angreifern ausgenutzt werden können.

Warum ist Schwachstellenmanagement wichtig?

Ohne aktives Schwachstellenmanagement bleiben viele Sicherheitslücken unentdeckt – oft über Monate. Das erhöht das Risiko für Datenverlust, Systemausfälle und Cyberangriffe erheblich. Unternehmen, die Schwachstellen regelmäßig analysieren und dokumentieren, erfüllen zudem wichtige Compliance-Vorgaben wie ISO 27001, TISAX oder KRITIS.

Wie läuft Schwachstellenmanagement in der Praxis ab?

Typischerweise beginnt der Prozess mit automatisierten Scans und einer anschließenden Bewertung der Funde nach Kritikalität. Daraus entstehen priorisierte Maßnahmen zur Behebung. Der gesamte Ablauf wird dokumentiert und wiederholt sich regelmäßig (z. B. monatlich oder quartalsweise), um neue Schwachstellen frühzeitig zu erkennen.